Alhamdulillah kita semua diberikan kesehatan oleh Allah SWT meski dalam kondisi yang memprihatinkan dengan adanya wabah virus covid19 atau yang lebih dikenal dengan corona, semoga kita semua dilindungi oleh Allah SWT dari segala macam wabah dan semoga yang sedang sakit baik yang terkena wabah virus covid19 atau apapun, segera Allah berikan kesehatan. Sebelum kita sama-sama belajar, saya minta tolong agar teman-teman yang membaca tulisan ini berkenan membaca do’a untuk diri sendiri, orang tua, anak istri, keluarga, bangsa Indonesia dan dunia agar kita semua diberikan keselamatan dunia akhirat dan diberikan ampunan-Nya. Aaaamiiin. Baik sekarang kita akan mulai belajar tentang apa itu Clickjacking Attack.

Clickjacking Overview

Clickjacking pertama ditemukan pada tahun 2008 oleh Jeremiah Grossman and Robert Hansen. Clickjacking adalah teknik yang digunakan untuk mengelabui user agar mengklik sebuah hyperlink tanpa sadar pada menu (hyperlink) disuatu website. Teknik ini menggunakan iframe sebagai lapisannya, serta terdapat tombol button yang disetting tidak terlihat agar user tertipu dan seakan-akan user mengklik tombol button yang sebenarnya. Clickjacking juga sering disebut sebagai UI Redressing. Inti dari serangan ini adalah attacker mencoba melakukan pembajakan kepada user, agar user mengklik hyperlink palsu dengan sebuah iframe dan tombol button yang diatur agar tidak terlihat, dan kemudian mengirimkan malicious code pada user.

Sekarang kita coba download dan install DVWA, sebuah aplikasi yang memang dirancang sebagai sistem yang memiliki banyak vulnerability, karena DVWA merupakan salah satu aplikasi berbasis web yang banyak digunakan untuk belajar melakukan webhacking atau penetration system, kemudian kita juga menggunakan aplikasi Burp Suite, aplikasi burp suite adalah salah satu aplikasi favorite para pentester, kemudian gunakan browser mozilla firefox, dengan 3 aplikasi itu kita sekarang bisa mencoba untuk melakukan Demo Clickjacking Attack pada sistem kita sendiri.

Disclaimer: Jangan pernah mencoba melakukan serangan apapun kepada web siapapun jika belum mendapatkan ijin dari pengelola / pemilik website tersebut dan kami tidak bertanggung jawab didunia dan diakhirat pada tindakan pelanggaran yang anda lakukan tsb.

Practice Clickjacking Attack with Burp Suite

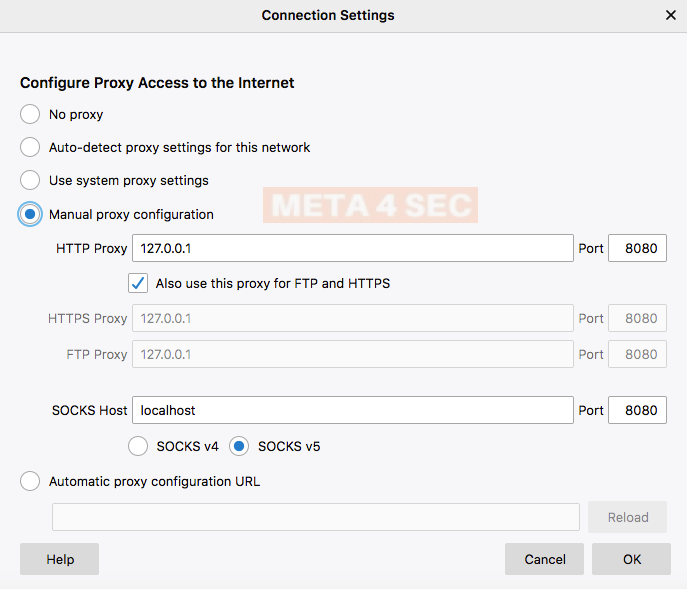

Sebelum menjalankan DVWA dan burp Suite, kita per lu melakukan konfigurasi proxy pada browser mozilla firefox agar Burp Suite bisa melakukan intercepet pada request.

Konfigurasi proxy pada mozilla firefox: Menu Navigasi “Preferences” >> “Network Settings” >> “Settings”

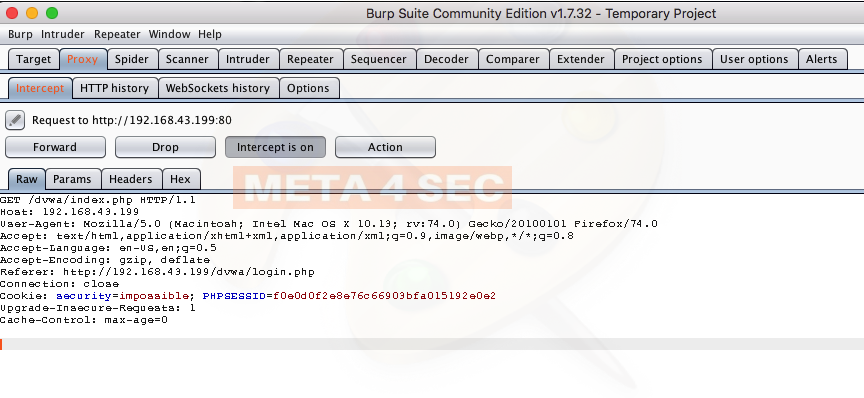

Kemudian kita mulai akses aplikasi DVWA menggunakan browser dan biarkan halaman tersebut loading, karena sedang di intercept oleh Burp Suite. Sekarang check Burp Suite yang sebelumnya sudah dijalankan, lihat gambar dibawah, dimana request menuju aplikasi DVWA di intercept.

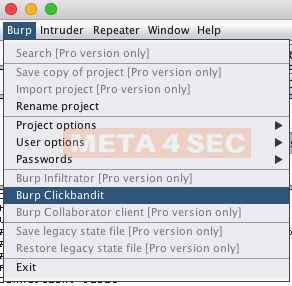

klik menu “Burp” >> “Burp Clickbandit”

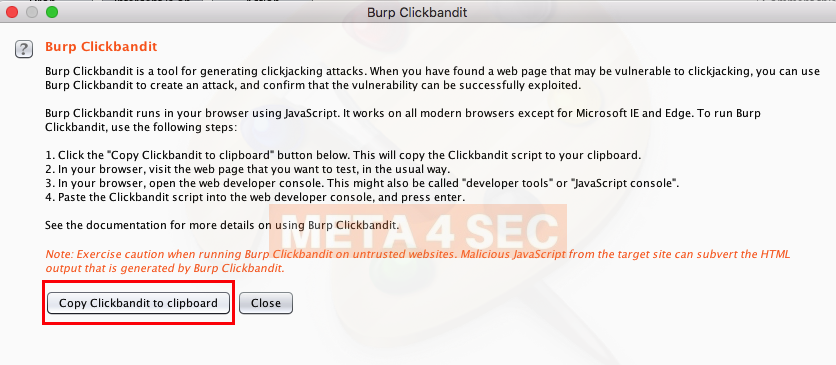

Klik “Copy Clickbandit to clipboard” lalu klik Close. Lalu pada menu Proxy di Burp Suite bisa di klik Forward atau Disable pada button “Intercept is On” agar request tidak di intercept.

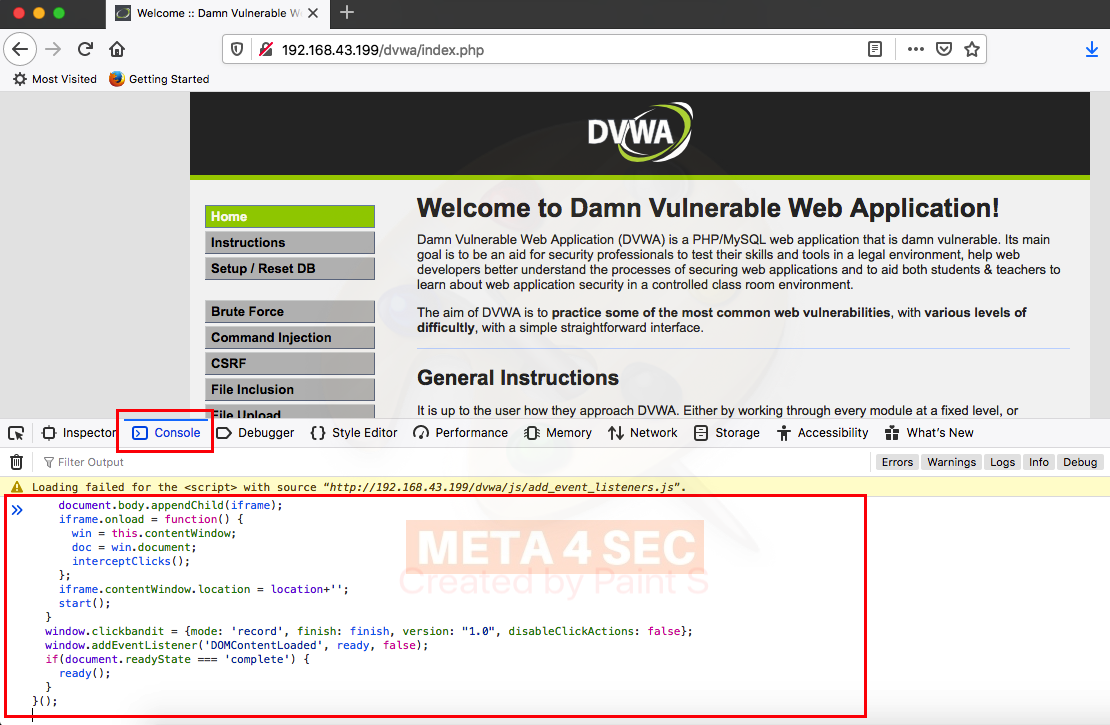

Kemudian kita kembali pada halaman beranda DVWA, lalu anda bisa klik kanan dan pilih menu “Inspect Element” >> Console >> lalu paste code dari Burp Suite yang sudah di copy sebelumnya, kemudian tekan Enter.

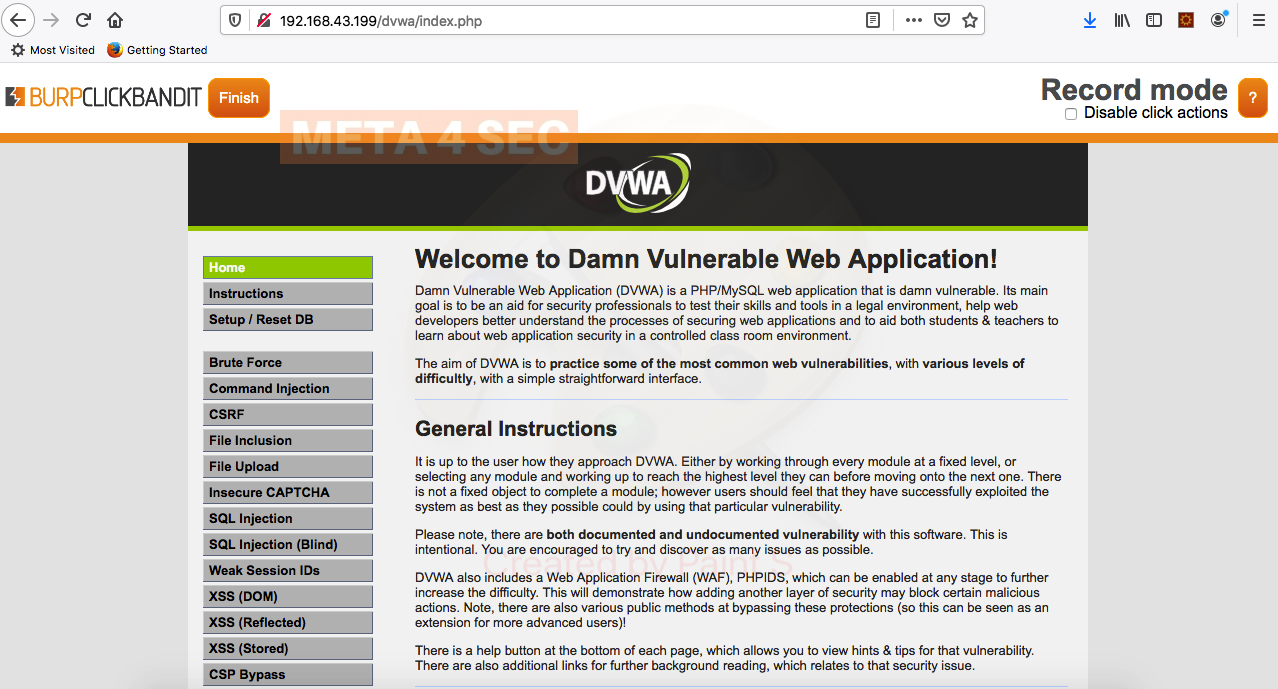

Langkah selanjutnya tentukan menu (hyperlink) yang anda ingin targetkan, kita juga bisa melakkan disable pada klik dengan men-checklist menu “Disable click actons” lalu klik Finish.

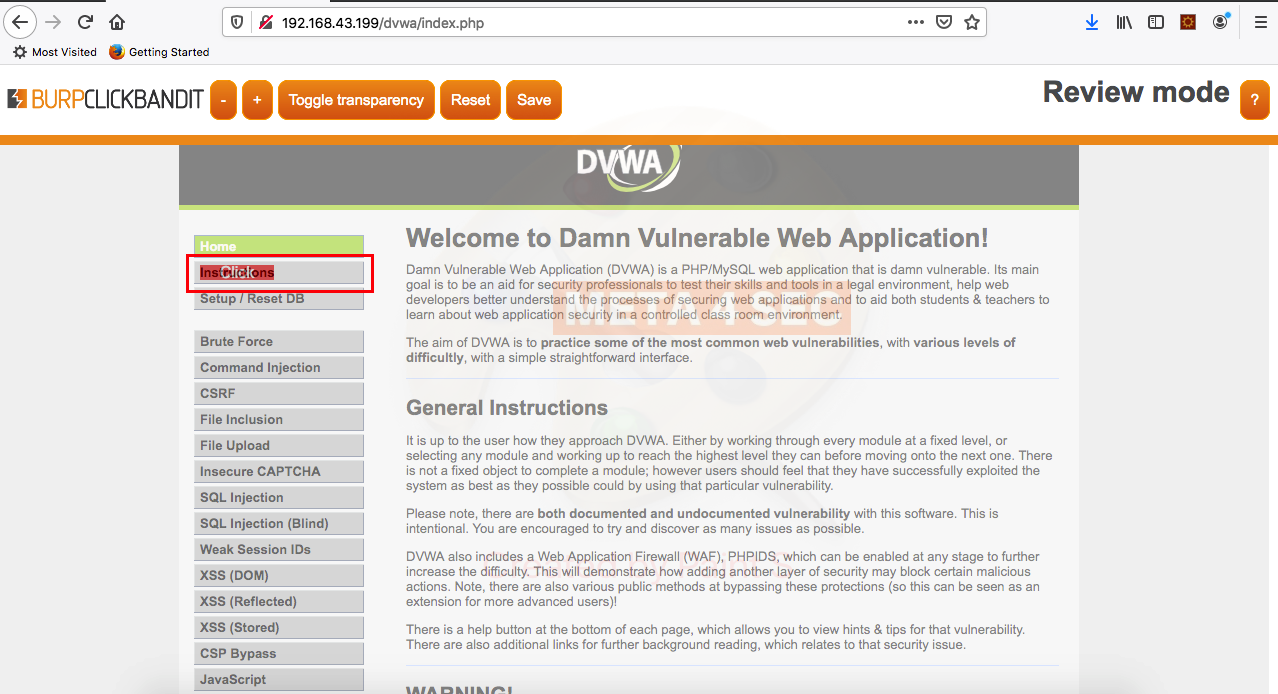

Sebelumnya saya sudah klik menu Instructions sebagai menu targetnya, kemudian klik Finish. Menu yang kita targetkan akan menunjukkan bayangan warna merah.

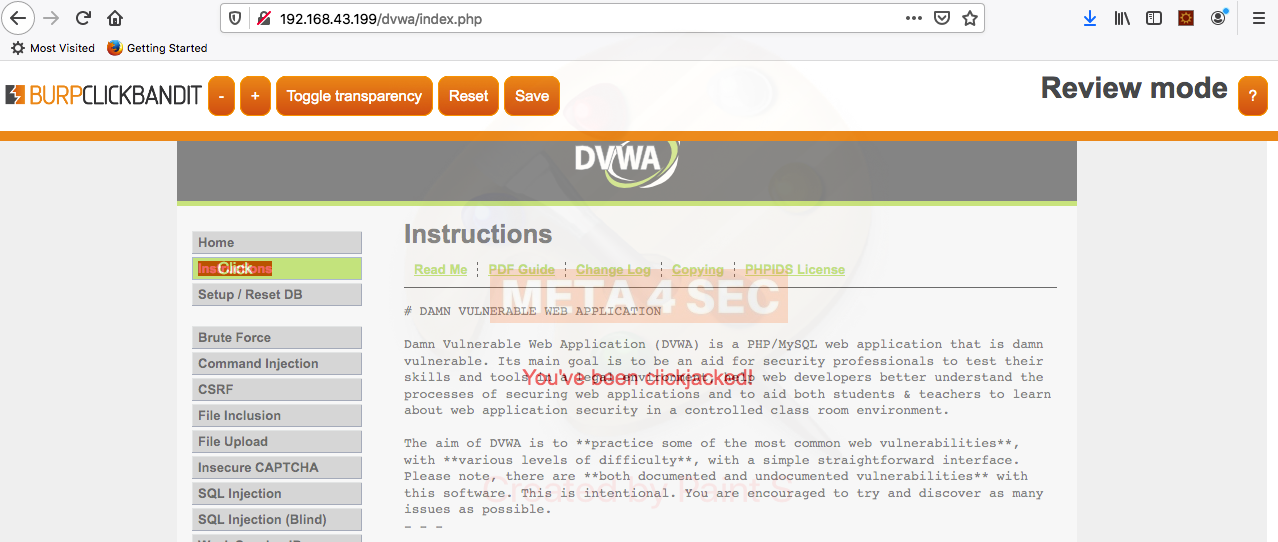

Ketika kita mencoba melakukan Clickjacking Attack maka jika tombol button yang sudah ditentukan tadi di klik oleh user maka akan muncul pesan “You’ve been clickjacked”

Business Risk and Impact of Clickjacking

Cliackjacking memiliki Resiko sedang atau medium karena hal ini bisa terjadi pada beberapa web data transaksional maupun pada web aplikasi keuangan yang sensitif. Meski memiliki resiko sedang atau medium namun dampaknya tinggi, resiko ini bisa dikaitkan pada beberapa serangan seperti keylogger yang digunakan untuk mencuri kredensial pengguna.

Contoh serangan ini bisa saja menjadikan aplikasi keuangan sebagai targetnya:

Attacker akan mengirimkan email kepada pengguna email pada suatu organisasi tertentu, yang kemudian menggunakan teknik social engineering untuk menargetkan pengguna tertentu atau mengirimkan email masal dengan harapan ada pengguna yang merespon, kemudian attacker akan memberikan URL yang berisi iframe yang transparant dan ketika pengguna meng-klik link tersebut mulailah pengguna berinteraksi dengan malicious code yang sudah dibuat oleh attacker.

Preventive Clickjacking Attack

Meski Clickjacking bukan merupakan top 10 dari OWASP namun hal ini tidak bisa dianggap remeh. Untuk itu kita sebagai user perlu mengetahui cara pencegahannya, salah satunya menggunakan extension NoScript pada browser. Kemudian jika anda sebagai seorang web administrator anda bisa melakukan pencegahan clickjacking pada website anda dengan menambahkan X-Frame-Options header pada konfigurasi webserver, anda bisa merujuk pada URL ini sebagai referensi hardening http response headers.

Referensi:

https://null-byte.wonderhowto.com/how-to/generate-clickjacking-attack-with-burp-suite-steal-user-clicks-0191608/

https://www.pentestpartners.com/security-blog/clickjacking-explained-in-detail/

https://en.wikipedia.org/wiki/Clickjacking

Cover Image by Free-Photos from Pixabay